サムネイル画像: Pawel Czerwinski on Unsplash

概要

Windows には標準で Microsoft Defender という総合セキュリティソフトウェアが搭載されています。おそらくほとんどのホームユーザーがこのソフトを利用していることでしょう。

Microsoft Defender は多くのアプリケーションの動作を阻害しないよう、またマルウェアの誤検知を減らすためセキュリティ設定が緩めにされています。この設定を引き締めることで多くのセキュリティリスクを回避できるようになります。

しかし、こういった Microsoft Defender 深部の設定変更を行うためにはレジストリをいじる必要があります。 「ConfigureDefender」はこの面倒で危険な作業をせずとも簡単に設定を変えられるツールです。

また Microsoft Defender の設定だけにとどまらず、ASR(Attack Surface Reduction 攻撃面縮小化)のルール変更も簡単にできます。

非常駐ツールゆえの欠点

このツールはシステムに常駐しません。なのでシステムに一切負荷をかけることはしません。

しかし、 Windows アップデートが行われると設定がデフォルト (初期化) されてしまう可能性があります。

こういった設定の確認をいちいちやりたくない方はシステム常駐型の DefenderUI を使うことをおすすめします。

使い方

ConfigureDefender の入手場所は GitHub です。以下のリンクからダウンロードし、EXE ファイルを実行します。

インストールの必要はありません。

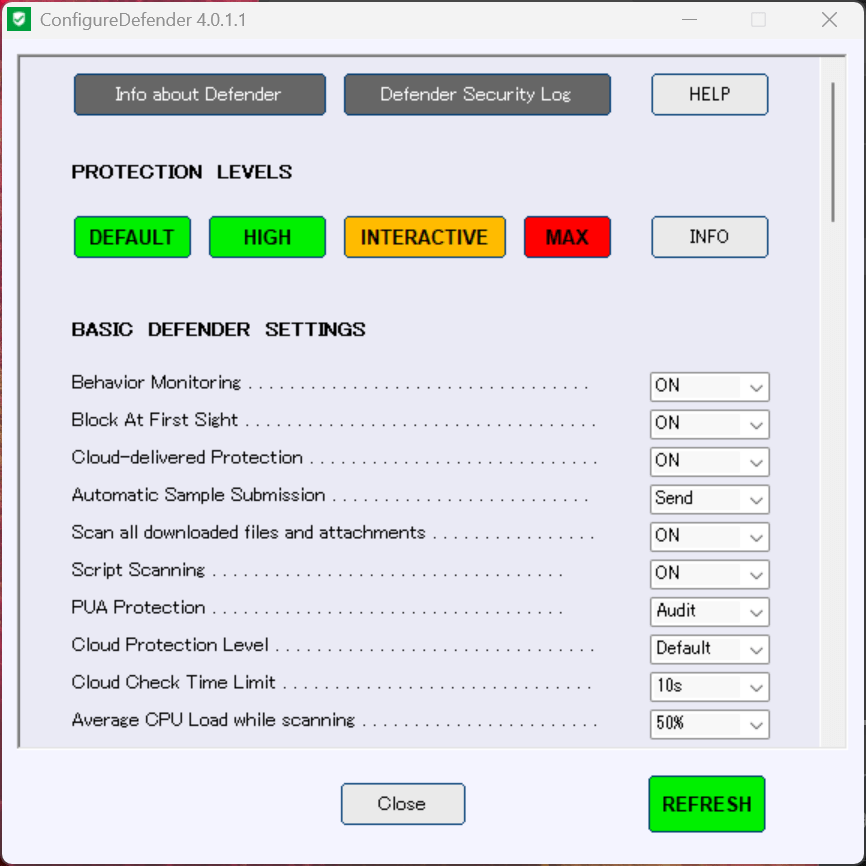

使い方は至って簡単、各項目のプルダウンメニューから任意の設定を選ぶだけです。

更に簡単に設定を変更したい方には PROTECTION LEVELS というプリセット設定があり、こちらをクリックするだけでセキュリティの度合いを変更できます。基本的には「HIGH」を選べば間違いはありませんが、ウィルススキャンのシステム負荷があまりに大きいな場合は細かな設定を変更して微調整することもできます。

「MAX」に設定すると誤検知が増えるだけでなく、通信できなくなるアプリも出てくるので注意が必要です。

各項目の解説

BASIC DEFENDER SETTINGS (Defender の設定)

Microsoft Defender の基本設定

- Behavior moniroring

- プロセスの挙動をモニタリング・分析します。マルウェアのパターンマッチングのみに頼るのではなく、リアルタイムでソフトウェアが怪しい挙動がしないか監視します。システム負荷が若干増えます。

- Block At First Sight

- 事前ブロック機能です。

- インターネットからダウンロードされた実行可能ファイルおよび非ポータブル実行可能ファイルに対してクラウド保護バックエンドを使用します。.exeファイルのハッシュ値がクラウドバックエンドを介してチェックされ、これが以前に検出されていないファイルであるかどうかが判断されます。

- 詳細参考:Microsoft Defender「事前ブロックを有効にして、数秒でウィルスを検出する」

- Cloud-delivered protection

- クラウド保護バックエンドに問い合わせる機能です。クラウドバックエンドは、ヒューリスティック、機械学習、およびファイルの自動分析を適用して、ファイルが悪意のあるものかクリーンであるかを判断します。

- Automatic Sample Submission

- Microsoft Defender が疑わしいファイルを検知しブロックしている間に、分析のためにサンプルをクラウドサーバーに送って解析する機能です。判断が下されるとすぐにリリースされるかブロックされます。

- 参考:Cloud protection and sample submission at Microsoft Defender Antivirus

- Scan all downloaded files and attachments

- ダウンロードされるファイルや添付ファイルをすべてスキャンします

- Script Scanning

- スクリプトをスキャンする

- PUA Protection

- PUA(潜在的迷惑アプリ)からシステムを守ります

- Cloud Protection Level

- クラウド保護の強度のレベルを設定します

- Cloud Check Time Limit

- クラウド保護の応答時間上限を秒単位で設定します。

- Average CPU Load while scanning

- ウィルススキャン時のCPU負荷上限(0~100%)を設定します。

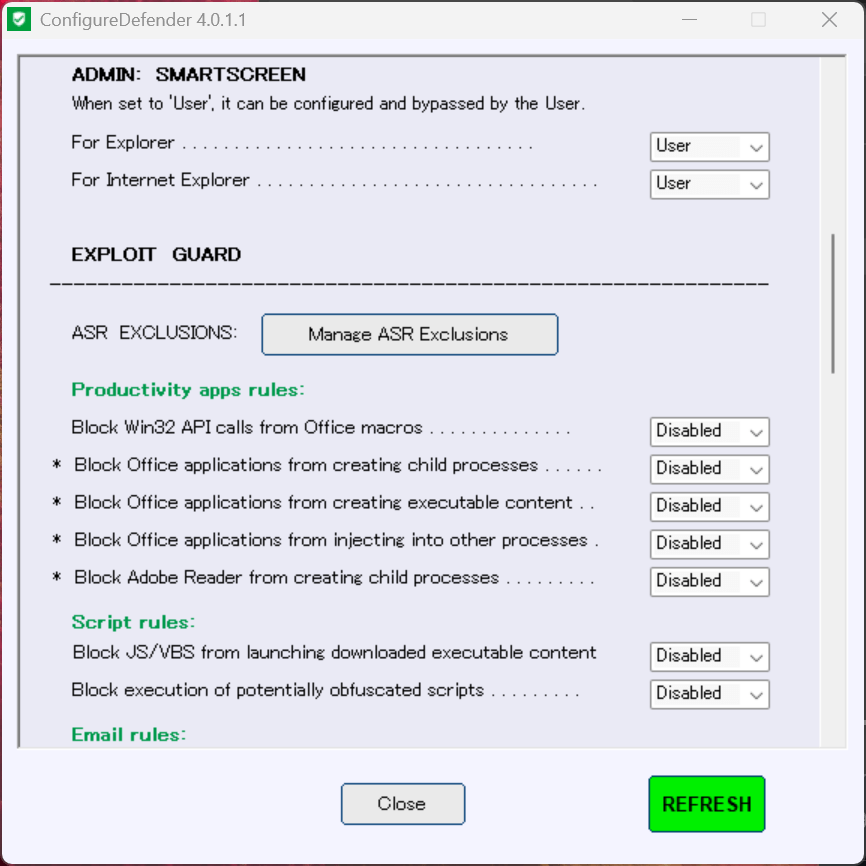

- ADMIN: SMARTSCREEN When set to ‘User’. it can be configured and bypassed by the User.

- エクスプローラーとインターネットエクスプローラー(Edge)でスマートスクリーンのバイパス権限を設定することができます。「Warn(警告のみ)」「Block(ブロック)」「Disable(無効化)」「User(一般ユーザに権限付与)」の4設定から選択が可能です。

EXPLOIT GUARD (対不正侵入設定)

ASR RULES (ASR 関連のルール)

- ASR EXCLUTIONS Manager Exclusions

Productivity apps rules:

- Block Win32 API calls from Office macros

- Win32 API 呼び出しを利用する Office マクロをブロックします。デフォルト設定だと Office マクロは Win32 API コールは Windows のファイルシステムを操作することができてしまうため、しばしばマルウェアに悪用されることがあります。

- Block Office applications from creating child processes

- Office アプリが子プロセスを生成する攻撃チェーンの確立を防ぎます。悪意あるコードがマクロやOLEオブジェクトなどを利用して

cmd.exeや PowerShell などの Windows のシステム・ツールを使って子プロセスを起動することを防ぎます。

- Office アプリが子プロセスを生成する攻撃チェーンの確立を防ぎます。悪意あるコードがマクロやOLEオブジェクトなどを利用して

- Block Office applications from creating executable content

- Office アプリが実行可能なコンテンツ、スクリプトや実行ファイルをストレージ内に生成することを防ぎます。

- Block Office applications from injecting into other processes

- Office アプリが他のプロセスにインジェクション攻撃をすることを防ぎます。攻撃者が別の正規に実行中のプロセス(

explorer.exeやcmd.exeなど)のメモリ内悪意のあるコードを挿入し、そのプロセスのコンテキストでコードを実行させる、という攻撃方法が増えています。

- Office アプリが他のプロセスにインジェクション攻撃をすることを防ぎます。攻撃者が別の正規に実行中のプロセス(

- Block Adobe Reader from creating child processes

- Adobe Reader が子プロセスを生成することを防ぎます。

Script rules:(スクリプトルール)

- Block JS/VBS from launching downloaded executable content

- JavaScriptやVBSプログラムがダウンロードされたコンテンツを起動することを防ぎます。

- Block execution of potentially obfuscated scripts

- 難読で複雑なスクリプトの実行をブロックします。

E-mail rules: (Eメールに関するルール)

- Block only Office communication applications from creating child processes

- Office関連の通信アプリが子プロセスを生成を防ぎます

- Block executable content from email client and web mail

- EメールクライアントやWebメールに添付された実行ファイルをブロックします。

Other rules: (その他のルール)

- Block executable files from running unless they meet a prevalence, age, or trusted list criteria

- 信頼された実行ファイルでない限りブロックします。流行度や公開からの経過年数などを調べ、マイクロソフトが安全な実行ファイルをリストアップしています。このリストをもとに実行ファイルを許可・ブロックします。

- Block credential stealing from the Windows local security authority subsystem (no ASR exclusions).

- Windowsのローカル セキュリティ機関サブシステム サービス (LSASS) から認証情報が盗み取られることをブロックします。LSASS(Local Security Authority Subsystem Service)は Windows におけるユーザー認証やパスワード、アクセストークンの生成など、セキュリティの根幹を担う重要なプロセスです。このプロセスのメモリ内に保存されるパスワードハッシュなどの資格情報への直接アクセスをブロックします。

- Block process creations originating from PSExec and WMI commands

- PSExec および WMI コマンドを起点とするプロセス作成をブロックします。PSExec と WMI はネットワーク経由で1台または複数の Windows システムから様々な情報を取得したりリモートでプログラムの実行やプロセスの管理することができる強力なツールです。これらのツールを利用した攻撃はセキュリティソフトウェアが探知しづらいため、近年非常に増えています。

- PSExec や WMI は組織で様々な Windows システムの管理業務を行う上では非常に有用なツールですが、個人ではまず使わないので無効にしても構わないでしょう。

- Block untrusted and unsigned processes that run from USB.

- USBからの信頼されていないプロセスやデジタル署名のないプロセスはブロックします。

- マイクロソフトが集めたテレメトリデータをもとに信頼できないファイルの実行をブロックします。

- Use advanced protection against ransomeware

- ランサムウェア(身代金要求型マルウェア)に対し、システムに高度な保護を行うルールです。

- いわゆるふるまい検知機能で、短時間で大量のファイルを暗号化したり、復元ポイントの作成を妨害したり、身代金を要求するようなテキストファイルの生成などの怪しいプロセスを検知し、進行をブロックします。

- Block persistence through WMI event subscription

- WMI イベントサブスクリプションを利用すると悪意のプロセスをシステムの再起動後やログオフ・オン後にもシステムに常駐させてしまうことができます。

- このルールは攻撃者が WMI を悪用してマルウェアがシステム内で実行され続けることを防ぎます。

- Block abuse of exploited vulnerable signed drivers

- マイクロソフトが正規にデジタル署名を発行したドライバーであっても開発元がセキュリティアップデートを行っていなかったり、杜撰な対応をしていることが多く見受けられます。このルールはセキュリティ上脆弱な署名付きドライバーの悪用を防ぎます。

- Block rebooting machine in Safe Mode

- このルールはマシンがセーフモードで起動することを防ぎます。セーフモードでシステムが起動するとセキュリティソフトウェア自体が起動しないこともあります。またクラウドデータベースを利用した保護が動作せず、著しく検出率が落ちる危険性があります。

- Block use of copied or impersonated system tools

- Windowsシステムの正規ツールのコピーや偽装されたシステムツールが本来あるべき場所ではない場所で実行されることを防ぎます。またこれらの実行ファイルのハッシュ値、デジタル署名や挙動を分析して適宜ブロックします。

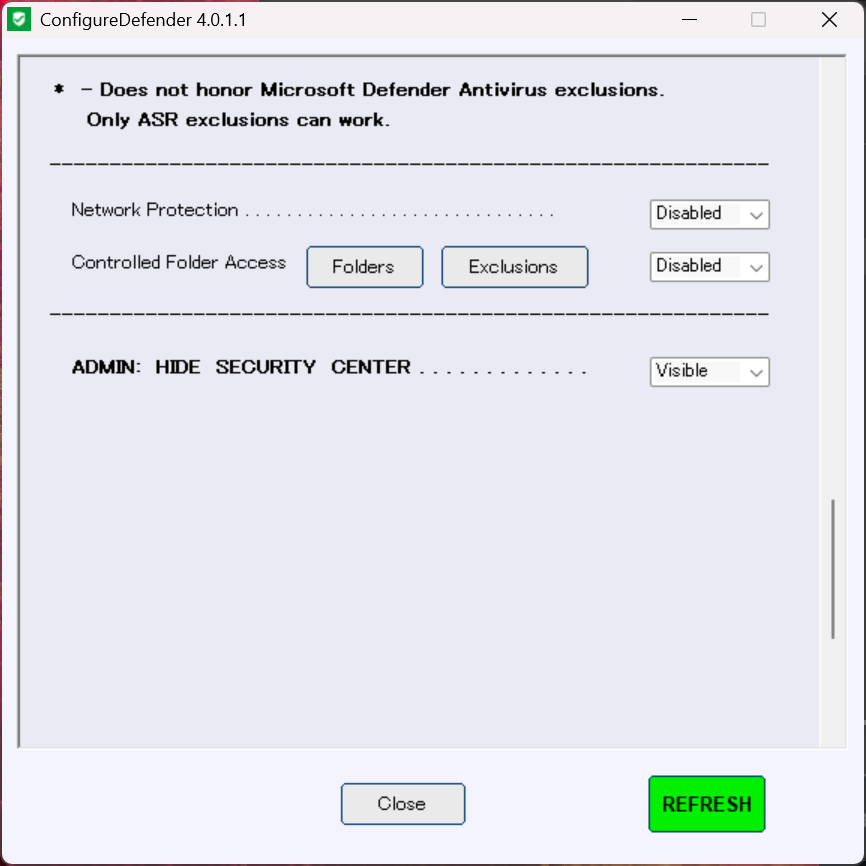

- Network Protection

- ネットワーク保護を有効にします。マイクロソフトが収集したデータをもとにフィッシングサイトなど、悪意のあるサイト、コンテンツへのアクセスをブロックします。

- Controlled Folder Access

- コントロールされたフォルダー アクセスです。ここで指定されたフォルダーはユーザー以外のアクセスを禁止します。ランサムウェア対策に効果的です。

- ADMIN: HIDE SECURITY CENTER

- セキュリティセンターを通知領域に表示するか/しないか決めることができます。

おわり

コメント